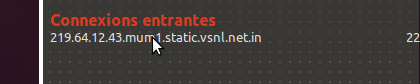

Hier soir, au moment d’aller me coucher, je m’aperçois (grâce à Conky) que quelqu’un essaie de se connecter sur mon PC !

Mais que se passe-t-il ? 🙄

Le port 22 étant celui de SSH (voir le fichier /etc/services), ma première réaction est d’arrêter mon service SSH.

sudo service ssh stop

Le service SSH permet de se connecter à distance sur mon PC. Comme tout service, c’est donc « une porte », et il suffit d’avoir la clef (nom utilisateur/mot de passe) pour rentrer. Il faut donc faire attention…

Je m’en sers très peu. Pour m’amuser, je l’avais fait du boulot à travers un tunnel HTTP… et d’autres fois, pour que des amis récupèrent de gros fichiers, cela peut aussi être utile. Sinon, j’avais presque oublié qu’il tournait !

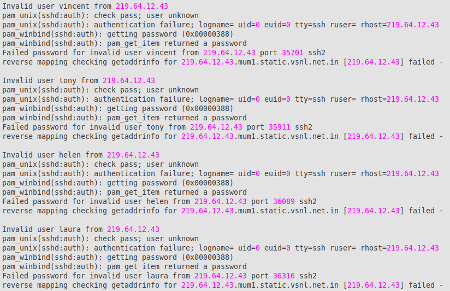

Revenons à mon problème : histoire de comprendre ce qui se passe, je vais jeter un œil sur les logs grâce au Visionneur de journaux système, et plus particulièrement le fichier auth.log qui gère les authentifications. Et comme attendu, j’ai une belle liste de tentatives de connexions (qui échouent bien sûr) :

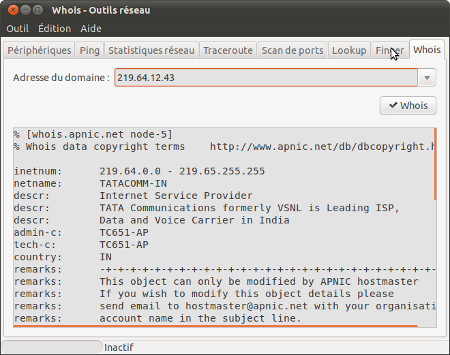

Alors c’est quoi ? c’est qui ? les outils d’Ubuntu (enfin Linux) vont nous aider : je lance les Outils réseau à partir du Centre de contrôle, et je commence par un Whois sur l’adresse IP :

Pas de doute, ça vient d’Inde ; TATA est l’une plus grosses boites du pays, ils font de tout : des voitures, des fringues, des machines à laver… y compris les services internet plus récemment !

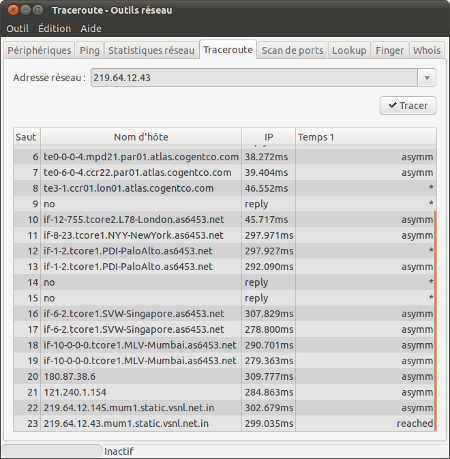

On peut aussi faire un traceroute pour voir le chemin utilisé, c’est toujours marrant : Paris – Londres – New York – Palo Alto – Singapore – Bombay… tout ça en moins de 300 millisecondes ! Ah les voyages ! 😉

Bon, c’est juste pour information en fait…

Il s’agit très certainement d’un « bot » (robot) qui essaie de se connecter sur ma machine (et sur plein d’autres) ; sans doute même à partir du PC d’une personne qui n’en a aucune connaissance (sous Windows comme il se doit). Voilà à quoi peut servir votre PC si vous ne faites pas attention à la sécurité : il peut être utilisé à votre insu et participer à des attaques…

Que faire alors ? il y a plusieurs solutions, comme toujours :

- Ai-je besoin d’avoir le port de ma box ouvert en permanence ? Ai-je besoin d’avoir mon service SSH de démarré en permanence ? la réponse est non, donc je devrais activer ce service seulement si j’en ai besoin.

- Le port 22 est le port par défaut, et les attaques se passent souvent sur ce port. Il est très facile de changer le port dans le fichier de configuration (/etc/ssh/sshd_config) pour n’importe quel autre. Ainsi les risques d’attaque de ce genre sont fortement diminués.

- activer le paramètre MaxStartups (/etc/ssh/sshd_config) qui va bloquer les connections au bout d’un certain nombre de tentatives.

Et si mon PC était un vrai serveur, toujours Up, et que j’ai vraiment besoin de sécurité :

- passer en mode d’authentification par clef publique/privée (et plus par mot de passe). Voir ici par exemple.

- utiliser un script comme Denyhost : ce script va surveiller le journal de log SSH, interdire les adresses qui tentent de se connecter après un certain nombre de tentatives, et prévenir l’administrateur.

- installer fail2ban : ne se limite pas à SSH (mais aussi FTP, Apache, etc…), et modifie les iptables (le parefeu) pour bannir les machines qui tentent de se connecter. Très efficace !

Voilà, je vais m’en tenir à la première solution, ne démarrer le service SSH que sur besoin, et changer le port par défaut.

Une réflexion sur « Les indiens attaquent ! »