Très bon reportage le 15 avril dernier sur France 4, intitulé Pirat@ge et co-signé par Sylvain Bergère et Étienne Rouillon.

Très bon reportage le 15 avril dernier sur France 4, intitulé Pirat@ge et co-signé par Sylvain Bergère et Étienne Rouillon.

Qui sont vraiment ces pirates (ou hackers) dont on dit qu’ils sont capables d’attaquer n’importe quel système informatique ? Ne dit-on pas aussi que ce sont eux qui les ont construits… alors qu’en est-il vraiment ?

Le hacking, c’est l’art de savoir et pouvoir modifier un programme ou une machine de façon à ce qu’il fasse ce que vous voulez, et non ce pourquoi il a été conçu.

Si vous chauffez de l’eau avec votre cafetière pour y faire bouillir des saucisses, vous êtes un hacker : vous détournez la technologie !

Interrogeant des personnages clefs de ce monde habituellement assez discret, le reportage reprend l’histoire depuis les débuts de l’informatique, et permet de mieux comprendre le pourquoi du comment. Passionnant !

Ils sont cyber-activistes à Berlin, chercheurs libertaires à Boston, ou créateurs de sites que vous utilisez tous les jours… et pas forcément des cyber-criminels (sauf s’ils s’égarent).

La bluebox

Tout a commencé dans les années 60, au MIT : d’abord avec un immense train électrique dont les étudiants bidouillaient les relais pour arriver à leurs fins. Quand l’informatique est arrivée, ils ont naturellement commencé à bidouiller les ordinateurs. Mais pour ces férus de technologie, l’idée principale était que l’accès à l’information devait être libre et accessible.

Un peu plus tard, de jeunes californiens conçoivent la « blue box » permettant de téléphoner gratuitement… John Drapper trouve dans une boite de céréales de marque « Captain Crunch » un simple sifflet qui émettait lorsque l’on soufflait dedans une fréquence précise qui permettait d’accéder aux « long distance calls » (appels longue distance)… En une nuit il réalise la « blue box », un simple petit boitier électronique. Son pseudonyme de hacker sera bien entendu « Captain Crunch » ! 🙂

Un peu plus tard, de jeunes californiens conçoivent la « blue box » permettant de téléphoner gratuitement… John Drapper trouve dans une boite de céréales de marque « Captain Crunch » un simple sifflet qui émettait lorsque l’on soufflait dedans une fréquence précise qui permettait d’accéder aux « long distance calls » (appels longue distance)… En une nuit il réalise la « blue box », un simple petit boitier électronique. Son pseudonyme de hacker sera bien entendu « Captain Crunch » ! 🙂

Steve Wozniak, cofondateur d’Apple avec Steve Jobs, en construira d’autres et les vendra pendant ses études à la fac… et l’argent récolté lui permettra d’acheter les composants du premier ordinateur Apple.

Le Chaos Computer Club

En Allemagne, le Chaos Computer Club révèle des brèches dans un système proche du Minitel en France. Ils subtilisent 130 000 Deutchmarks à une banque allemande, puis les rendent publiquement en leur disant : votre système n’est pas sécurisé, améliorez-le !

En Allemagne, le Chaos Computer Club révèle des brèches dans un système proche du Minitel en France. Ils subtilisent 130 000 Deutchmarks à une banque allemande, puis les rendent publiquement en leur disant : votre système n’est pas sécurisé, améliorez-le !

Si le gouvernement allemand met en circulation une nouvelle carte d’identité, réputé infalsifiable, le CCC qui aime la technologie l’examine. Il n’y a rien de type Big Brother là-dedans, ils veulent juste vérifier, et s’ils trouvent une faille, le faire savoir à tout le monde.

Mais le tableau va vite se noircir : d’une part, les gouvernements ou les sociétés commencent à enquêter, et d’autre part certains hackers se fourvoient dans l’espionnage, malgré des règles éthiques bien précises et une dimension morale… Comme dit Bob Dylan :

Pour échapper à la loi, il faut être honnête.

Tron

Toujours est-il que l’un d’entre eux sera retrouvé pendu en 1998 dans un parc. Boris F., alias « Tron » avait réalisé une copie de la carte téléphonique de la TELEKOM, prouvant ainsi que le système n’était pas infaillible. Mais dans sa volonté de dépasser les limites, il a franchi les frontières de la légalité.

Personne ne sait ce qui s’est réellement passé. Tron était un génie de l’informatique, mais ne se rendait peut-être pas bien compte de ce qu’il faisait et des implications. Il s’est rapproché de gens qui jouaient un jeu pas très clair, de gens qui défendaient les intérêts d’entreprises de médias…

Les hackers ont alors pris conscience des dangers lorsque de gros intérêts sont en jeu : un gouvernement ou une grosse compagnie n’ont pas de scrupules à envoyer un assassin à vos trousses. Tron n’est d’ailleurs pas un exemple unique.

Internet

Internet sera construit par des hackers, ces gens en avance sur la technologie, fondé sur le principe de l’ouverture cher au MIT, et donc difficile à sécuriser. Paradoxalement, ce sera internet qui mettra fin à l’âge d’or des hackers et au respect de leur éthique. Désormais accessible au grand public, il représente un énorme marché défendu par le Copyright.

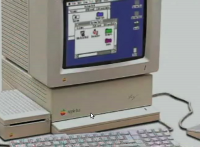

Le bidouillage devient piratage, et le partage copie illégale. A l’époque, un ordinateur Apple coûtait 20 000 Frs, les vendeurs avaient peu de stock, et encore moins de logiciels. Tout arrivait au compte-goutte, et dès le début, tout le monde copiait pour pouvoir avancer. Ce n’est qu’après que la copie est devenue réellement illégale.

Le bidouillage devient piratage, et le partage copie illégale. A l’époque, un ordinateur Apple coûtait 20 000 Frs, les vendeurs avaient peu de stock, et encore moins de logiciels. Tout arrivait au compte-goutte, et dès le début, tout le monde copiait pour pouvoir avancer. Ce n’est qu’après que la copie est devenue réellement illégale.

Les logiciels sont alors pourvus de protections, qui résistent plus ou moins longtemps aux hackers… une fois le logiciel cracké, l’auteur devient un héros… et si la protection résiste longtemps, c’est l’auteur de la protection qui en devient un ! Le but n’est pas l’argent, mais l’exploit.

On est toujours là : le pirate a deux ou trois mois d’avance, la société éditrice contre avec un nouveau système, etc… le jeu du gendarme et du voleur quoi ! Et comme à toute chose malheur est bon, les systèmes s’améliorent.

Tout tourne autour de l’idée de contrôle : un simple boitier avec un peu d’électronique dedans, un PC, vous permet de faire des choses incroyables. Au début des années 2000, les outils des hackers tombent dans les mains du grand banditisme, qui les adaptent à leurs propres besoins. Les gouvernements eux-mêmes développent les outils d’une guerre cybernétique.

Le téléchargement

Les médias parlent alors de pirates, mélangeant allègrement les hackers, les cyber-criminels, mais aussi les architectes de la contre-façon numérique, qui vont mettre à la disposition du plus grand nombre films et musique.

Les médias parlent alors de pirates, mélangeant allègrement les hackers, les cyber-criminels, mais aussi les architectes de la contre-façon numérique, qui vont mettre à la disposition du plus grand nombre films et musique.

D’abord réservé aux initiés, le téléchargement illégal est rapidement à la portée de tout le monde. Napster sera le premier à populariser le P2P (Peer-to-peer) et à proposer d’échanger de la musique copiée illégalement. Deux ans plus tard, Napster doit fermer, mais d’autres solutions prennent le relais et s’industrialisent (comme le streaming).

Quand on voit aujourd’hui ce que rapportent les sites de vente de musique en ligne, il est évident que l’industrie aurait pu réagir bien différemment en adoptant ces nouvelles technologies, plutôt que de les combattre (sans réel succès) pour des raisons tenant plus d’une incapacité à appréhender les nouveaux modes de consommation.

Voler

Andy Müller-Maguhn, porte-parole du Chaos Computer Club de Berlin nous explique son point de vue :

Andy Müller-Maguhn, porte-parole du Chaos Computer Club de Berlin nous explique son point de vue :

Des gens bien comme il faut vous disent que lorsque vous copiez de la musique, c’est du vol, or c’est faux à plusieurs titres : d’un point de vue technologique, les fichiers d’origine n’ayant pas bougé, ce n’est donc pas un vol. Et d’un point de vue culturel, les données artistiques circulent, contribuant au rayonnement de leurs auteurs.

Il est tout à fait vrai que ceux qui investissent dans les idées, la recherche, ont besoin de retour sur investissement, et de protection pour mener leur projet à bien. C’est bien compréhensible, et ce n’est pas vraiment notre problème. Mais leur lutte est vaine, ils dépensent de l’argent pour rien et luttent contre des moulins à vent. C’est un combat perdu d’avance.

Copier

Benjamin Mako Hill, chercheur au MIT Media Lab, explique que la nature même d’une donnée informatique est d’être copiée : le simple fait d’utiliser un logiciel, et vous copiez de la donnée de votre disque dur vers votre mémoire. Inspiré par l’anarchiste Pierre-Joseph Proudhon et sa maxime « la propriété c’est le vol », il a participé au développement de Wikipédia.

Benjamin Mako Hill, chercheur au MIT Media Lab, explique que la nature même d’une donnée informatique est d’être copiée : le simple fait d’utiliser un logiciel, et vous copiez de la donnée de votre disque dur vers votre mémoire. Inspiré par l’anarchiste Pierre-Joseph Proudhon et sa maxime « la propriété c’est le vol », il a participé au développement de Wikipédia.

Or l’industrie a dépensé des millions de dollars pour faire en sorte que les ordinateurs copient moins bien. Ils ont créé de nouvelles lois pour criminaliser la copie, ou des technologies qui brident les machines, tout cela pour empêcher les ordinateurs de copier ! C’est quelque part un non-sens…

Vente en ligne

Napster était un bon exemple car partant de technologies existantes, il a créé un nouveau monde, celui du partage de la musique. A terme, tout le monde en profite, y compris les industries quand elles comprennent dans quel sens le monde tourne.

Napster a ouvert la voie aux balladeurs, Ipod en tête. Car en fait la nouvelle génération ne se pose pas de question : elle prend la musique où elle se trouve. Ils ne sont pas malveillants, et s’il est facile de l’acheter, ils l’achèteront. Une partie de l’industrie l’a compris, et Itunes a prouvé que les gens étaient prêts à payer pour de la musique. C’est un exemple à suivre.

La bonne attitude serait donc plutôt celle-ci : nous avons une nouvelle technologie, comment l’appréhender, comment rémunérer les artistes, comment soutenir les gens qui font du bon boulot ?

TF1, première chaîne de TV européenne, concurrencée par les pirates, a décidé de les imiter en mettant en ligne un service « VOD Premium », qui permet de regarder les séries américaines sous-titrées aussi rapidement qu’aux USA. La solution technique existait, TF1 l’a simplement légalisée et a ainsi apporté un nouveau service : comme par hasard, c’est un succès.

Facebook vs MySpace

Si Mark Zuckerberg dit « je veux que ma boite soit une boite de hacker », c’est parce que la recherche est faite par le hacking. Le terme retrouve ainsi la noblesse des premiers temps. Parce que les hackers raisonnent en dehors du système, et c’est ainsi qu’ils peuvent créer quelque chose de nouveau.

Si Mark Zuckerberg dit « je veux que ma boite soit une boite de hacker », c’est parce que la recherche est faite par le hacking. Le terme retrouve ainsi la noblesse des premiers temps. Parce que les hackers raisonnent en dehors du système, et c’est ainsi qu’ils peuvent créer quelque chose de nouveau.

Robert Murdoch, le fameux magnat de la presse, avait acheté MySpace, une société sans hacker. Résulat : l’étudiant Marc Zuckerberg n’a fait qu’une bouchée de Robert Murdoch !

Le but de MySpace n’était pas de partager, mais de vendre des trucs aux gens. Facebook a offert aux mêmes le moyen de partager encore plus.

Le but de MySpace n’était pas de partager, mais de vendre des trucs aux gens. Facebook a offert aux mêmes le moyen de partager encore plus.

MP3

Le mp3 était le format utilisé par les pirates… il a fallu quelques années pour que les constructeurs de balladeurs intègrent ce format. L’industrie, là encore, n’a fait finalement que suivre… avec plus ou moins de retard.

![]() Twitter est aussi issu du monde des hackers : né dans les milieux altermondialistes, car ceux-ci avaient besoin d’un moyen rapide de communiquer quelques mots pour se synchroniser lors des manifestations.

Twitter est aussi issu du monde des hackers : né dans les milieux altermondialistes, car ceux-ci avaient besoin d’un moyen rapide de communiquer quelques mots pour se synchroniser lors des manifestations.

Depuis, il a bien sûr muté, évolué, mais si l’on se demande pourquoi il a été si performant lors des manifestations en Iran, ou plus récemment lors des révolutions Tunisiennes ou Égyptiennes… il est utile de se rappeler son origine : il a été conçu pour cela ! et son code (pas génétique mais…) est particulièrement pertinent pour cette utilisation.

Logiciel libre

Les militants du logiciel libre estiment que les utilisateurs doivent pouvoir contrôler la technologie, et non l’inverse. C’est simplement et clairement dit, et c’est une prise de position très politique.

Dans la mentalité Iphone, l’approche d’Apple est celle-ci : c’est nous qui décidons du fonctionnement de la technologie. C’est une approche très paternaliste de la technologie (pour ne pas dire infantilisante).

Wikileaks

Cela a aussi eu une influence sur le journalisme et la presse, qui il faut bien le dire, commençait à dysfonctionner et ne pas apporter ce que les gens attendaient.

Indymedia est un média alternatif créé à Seattle en 1999 à l’occasion des manifestations altermondialistes. Tout le monde pouvait y participer, et l’accès à l’information était gratuit.

En 2010, Wikileaks révèle une vidéo où des reporters de l’agence Reuters et des civils Irakiens sont mitraillés du haut d’un hélicoptère par l’armée américaine : ils avaient pris les appareils photos pour des armes. Bilan de la bavure : 18 morts.

Julian Assange était un excellent hacker… et Wikileaks un système mis au point pour assurer l’anonymat des sources. Daniel Domscheit-Berg, ancien porte-parole, a néanmoins quitté le projet, le trouvant devenu insuffisamment transparent. Julian Assange, quant à lui, expérimente les inconvénients d’être mis ainsi en avant sur la scène… On comprend mieux pourquoi les hackers restent très discrets.

Julian Assange était un excellent hacker… et Wikileaks un système mis au point pour assurer l’anonymat des sources. Daniel Domscheit-Berg, ancien porte-parole, a néanmoins quitté le projet, le trouvant devenu insuffisamment transparent. Julian Assange, quant à lui, expérimente les inconvénients d’être mis ainsi en avant sur la scène… On comprend mieux pourquoi les hackers restent très discrets.

Et aujourd’hui, Daniel Domscheit-Berg est en train de créer OpenLeaks.

Le futur

Y aura-t-il toujours des hackers ? Les logiciels de programmation aujourd’hui sont sophistiqués, certes, mais masquent beaucoup de choses au développeur. Or il faut apprendre les bases pour pouvoir devenir un hacker : comment dès lors progresser si on a perdu les bases ?

Autre problème, celui des sauvegardes : paradoxalement, celui-ci n’a toujours pas été résolu (taille, support), et avec le temps qui passe, des informations sont perdues à tout jamais.

En fait, personne ne sait répondre, car tout va si vite dans l’informatique ! On peut toutefois douter que les géants de l’informatique arrivent à supprimer totalement les hackers. Ce qui est plus probable, c’est que l’internet va changer, devenir autre chose, sous le contrôle de ces grosses sociétés. Il suffit de regarder en Chine.

Mais les faits (et les faits sont têtus) montrent que Internet fonctionne mieux quand il est libre. La grande question est de savoir comment gérer cette exigence de liberté de l’information, comment protéger la vie privée et promouvoir la transparence, autrement dit utiliser les données publiques mais protéger les données privées.

C’est un des piliers de l’éthique des hackers.