Cela faisait quelque temps que je pensais à m’offrir un abonnement à un service VPN, histoire de garantir un peu plus mon anonymat sur internet. Défendre sa vie privée sur internet devient chaque jour plus important, ne serait-ce que par principe, pour contrecarrer ces sociétés (les GAFAM mais pas que) qui font tout pour récupérer nos données personnelles à notre insu. Accessoirement, cela permet aussi de télécharger des fichiers en toute tranquillité. 😉

Cela faisait quelque temps que je pensais à m’offrir un abonnement à un service VPN, histoire de garantir un peu plus mon anonymat sur internet. Défendre sa vie privée sur internet devient chaque jour plus important, ne serait-ce que par principe, pour contrecarrer ces sociétés (les GAFAM mais pas que) qui font tout pour récupérer nos données personnelles à notre insu. Accessoirement, cela permet aussi de télécharger des fichiers en toute tranquillité. 😉

Mais l’offre VPN est extrêmement vaste, peu claire, et il est bien difficile de faire un choix. Et puis j’ai lu cet article de BunkerVPN qui m’a tout de suite intéressé. Ils sont basés en Suisse, la démarche est dans l’esprit du logiciel libre (et c’est ce qu’ils utilisent) ; il y est question d’éthique, d’indépendance, et d’un projet centré sur les valeurs humaines et non le profit. Pas de logs, pas de data-mining, etc… Extrait :

Mais l’offre VPN est extrêmement vaste, peu claire, et il est bien difficile de faire un choix. Et puis j’ai lu cet article de BunkerVPN qui m’a tout de suite intéressé. Ils sont basés en Suisse, la démarche est dans l’esprit du logiciel libre (et c’est ce qu’ils utilisent) ; il y est question d’éthique, d’indépendance, et d’un projet centré sur les valeurs humaines et non le profit. Pas de logs, pas de data-mining, etc… Extrait :

Alors posons tout de suite la question vitale : En quoi la démarche de BunkerVPN est-elle unique à l’égard des autres services ? Le but de BunkerVPN est avant tout de militer activement pour deux points précis : l’éthique dans les services informatiques, et la défense de la vie privée. Il est important de souligner que BunkerVPN milite politiquement dans ce sens, et que cette application se retrouve aussi bien dans l’aspect technique que dans la communication. BunkerVPN est un projet engagé qui va dans le sens opposé de la mode du data-mining et de la facilité du tout gratuit qui cache d’horribles choses…

Après trois mois de période beta où le service était gratuit, et où j’ai pu tester avec satisfaction la qualité de service (bande passante et fiabilité), j’étais curieux de voir quel serait le tarif d’un abonnement. Et le prix est tout à fait raisonnable : 3,50 € par mois. J’y ai donc souscrit pour une nouvelle durée de trois mois, que je renouvellerai certainement (paiement par CB sans problème).

Oui mais voilà : il faut avoir un client OpenVPN version 2.4, et mon Ubuntu 16.04 était en OpenVPN en v2.3.10 ! Comment faire alors, puisque je veux rester sur une version LTS ?

Ubuntu LTS

Désormais, j’attends les versions LTS (Long Term Support) pour mettre à jour mon PC : d’une part, les « nouveautés » des cycles de six mois sont maintenant assez minimes, et pas suffisantes pour justifier une mise à jour à mon avis ; d’autre part, les versions LTS sont plus exemptes de bugs, on est quand même plus tranquille dans l’ensemble. J’en profite alors pour faire une réinstallation de la partition système afin de repartir de quelque chose de propre (pas de mise à jour). Ubuntu proposant une version LTS tous les deux ans (la prochaine sera en avril 2018), j’étais donc un peu coincé.

Debian Testing

Dans un premier temps, pendant la période beta de BunkerVPN, j’ai installé une machine virtuelle VirtualBox, qui tournait Debian Testing KDE Plasma, une version Debian avec le client OpenVPN 2.4, et un NetworkManager qui acceptait les fichiers de configuration .ovpn fournis par BunkerVPN.

Puis après une mise à jour système, et le téléchargement des nouveaux fichiers de configuration de BunkerVPN (la période beta étant terminée), le NetworkManager ne fonctionnait plus avec l’un des fichiers de configuration : les fichiers UDP fonctionnaient, mais la connexion VPN créé avec celui en TCP refusait systématiquement de se connecter, avec une erreur « TLS error : TLS handchake failed ».

Support BunkerVPN

J’ai alors envoyé un mail à BunkerVPN pour leur demander des infos, ce qui m’a permis de tester leur qualité de support : je n’ai pas été déçu, réponse rapide, avec des infos pertinentes, qui m’ont aidé à rapidement identifier le problème, et à le résoudre. Et en plus, ils parlent français ! 🙂

Concernant le message « TLS error : TLS handchake failed », il s’agit d’un problème de connexion vers le serveur, décrit ici sur le site d’OpenVPN, et typiquement lié à un problème de firewall bloquant le port. Ici, il s’agit du port 443, mais comme la connexion fonctionnait pendant la période beta, il était peu probable que cela soit le problème.

La commande à passer dans ce cas est la suivante :

sudo openvpn /chemin/vers/le/fichier/BunkerVPN-tcp-ch1.ovpn

Cela permet de s’affranchir du NetworkManager. Et en l’occurrence, cette commande fonctionnait parfaitement ! Explication et conclusion du support de BunkerVPN : la version du NetworkManager que j’utilisais était boguée, et découpait probablement mal le fichier de configuration (il doit en extraire les trois fichiers de certificats). Il me conseillait de revenir sur la version stable de Debian (ou unstable, souvent mis à jour plus vite que testing).

Mais surtout il m’indiquait qu’il existait un repository pour Ubuntu 16.04 concernant OpenVPN, géré par les développeurs d’OpenVPN eux-mêmes. Je me suis bien sûr empressé de l’utiliser pour installer un client OpenVPN 2.4 sur mon Ubuntu 16.04, une solution qui me simplifiait énormément la vie, je n’avais plus besoin de lancer une machine virtuelle…

Il faut donc passer root, importer la clé publique, ajouter le dépot, puis lancer la mise à jour. Ce qui donne les commandes suivantes :

sudo -s

wget -O - https://swupdate.openvpn.net/repos/repo-public.gpg|apt-key add

echo "deb http://build.openvpn.net/debian/openvpn/release/2.4 xenial main" > /etc/apt/sources.list.d/openvpn-aptrepo.list

apt-get update && apt-get install openvpn

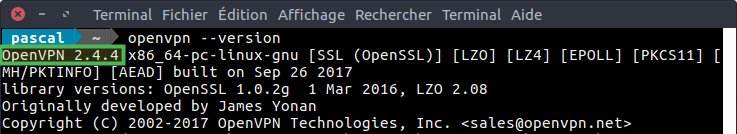

Puis pour vérifier la nouvelle version d’OpenVPN :

openvpn --versionEt voilà, je suis bien passé en version 2.4 :

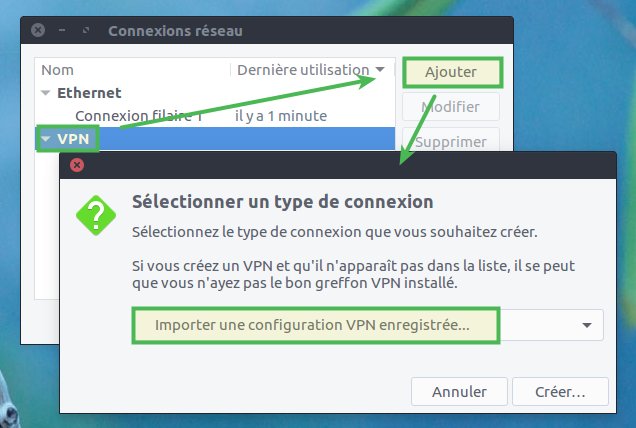

Il ne reste plus qu’à créer les connexions VPN que fournit BunkerVPN. Sur leur site, télécharger les 4 fichiers .ovpn fournis (trois connexions UDP, dont une en Hollande, et une TCP), puis de passer par le NetworkManager d’Ubuntu pour créer les connexions.

D’abord, cliquer sur l’icône réseau en haut à droite et choisissez « Modifications des connexions » :

Ensuite choisir VPN, puis cliquer sur le bouton Ajouter, et choisir dans la liste « Importer une configuration VPN enregistrée » :

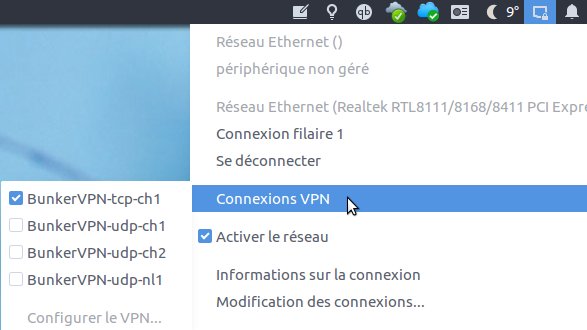

Il ne reste plus qu’à aller chercher le fichier .ovpn fourni, et répéter l’opération pour les trois autres fichiers. À la fin, vous devez avoir quatre connexions VPN disponibles :

Il suffit maintenant d’en sélectionner une pour activer la connexion. Vous remarquerez alors un petit cadenas sur l’icône « réseau », signifiant que votre connexion est chiffrée. Et votre adresse IP est maintenant en Suisse :

Voilà, désormais mon PC est connecté à un serveur en Suisse à travers une connexion chiffrée. Attention toutefois en sortie de mise en veille : il faut refaire la connexion, car celle-ci a été coupée.